新着情報

- UPKI電子証明書発行サービス 中間認証局の切り替えに伴うサーバ証明書の更新のお願い

-

「UPKI電子証明書発行サービス 中間認証局の切り替え」に伴い,サーバ証明書が執行されます.

UPKI電子証明書発行サービスのサーバ証明書をお使いの方は,

2021年5月23日(日)2021年3月22日(月)までにサーバ証明書を更新してください. 2021年3月12日に、国立情報学研究所から緊急での対応が求められております。

0. はじめに

本ページではUPKI電子証明書発行サービスの中の1つであるSSLサーバ証明書の使い方を説明します。 国立情報学研究所は,「UPKI電子証明書発行サービス」を,平成27年1月より実施しております。 UPKI電子証明書発行サービスには、本学も参加しており、SSLサーバ証明書がご利用いただけます。 山形大学は、平成21年(2009年)4月1日から開始している「UPKIオープンドメイン証明書自動発行検証プロジェクト」に参加しており、一部の方が実験的に参加により、安定運用が可能になりました。 UPKI電子証明書発行サービスからは,工学部の皆様に広く利用していただきたく、ご案内いたします。 なお,国立情報学研究所が平成21年(2009年)4月1日から開始している「UPKIオープンドメイン証明書自動発行検証プロジェクト」は、その実施期間を平成27年(2015年)6月30日で終了します。

1. 利用管理資格

利用管理者は、本学の教職員とします。なお、利用管理者が退職した場合、該当サーバの証明書は失効しますので、常勤の教職員が利用管理者になることを推奨します。

2. サーバ証明書の新規発行申請手続き

2.1. 概要

サーバー証明書インストールマニュアルにアクセスして、CSRファイルを作成してください. 2-1-2. サーバ証明書発行申請TSVファイルの作成を参考に,TSVファイルを作成してください. TSVファイルを工学部登録担当者に送付してください。 登録担当者によって登録作業が完了すると、利用管理者宛に国立情報学研究所(NII)から電子メールにてサーバ証明書取得URLの通知があります。 電子メールが届きましたら、2-1-5. サーバ証明書の取得に従って,サーバ証明書の取得してください. 2-1-6. サーバ証明書のインストールを参考に,証明書(キーと証明書)のインストール作業を行ってください。 サーバOSおよびウェブサービスプログラムによって異なりますので、それぞれの環境にあったNIIが提供するサーバ証明書インストールマニュアルに従って作業をしてください。

2.2. 鍵ペア・CSRの作成手順の例

下記のようなコマンドを入力して、サーバ証明書の鍵ペアを生成する。 詳細は、NIIが提供するサーバ証明書インストールマニュアルに記述されています。 この例では、コモンネームがcas.yz.yamagata-u.ac.jpの鍵ペアを生成しようとしているので、出力ファイル名は、cas.yz.yamagata-u.ac.jp.keyとした。 また、rand1.txt,rand2.txt,rand3.txtファイルは乱数生成の準備した200kB程度のファイルである。

[tomohiro]$ openssl genrsa -des3 -rand rand1.txt:rand2.txt:rand3.txt 2048 > cas.yz.yamagata-u.ac.jp.key

8599 semi-random bytes loaded

Generating RSA private key, 2048 bit long modulus

...........................................+++

.......................................+++

e is 65537 (0x10001)

Enter pass phrase: (パスフレーズを入力)

Verifying - Enter pass phrase: (パスフレーズを入力)

鍵ペアの生成が終わったら、CSRの生成が必要になる。CSRの生成手順の例を下記に示す。署名アルゴリズムは、原則,SHA-256を使用してください。 詳細は、 NIIが提供するサーバ証明書インストールマニュアルを参照のこと。

[tomohiro]$ openssl req -new -key cas.yz.yamagata-u.ac.jp.key -sha256 -out cas.yz.yamagata-u.ac.jp.csr

Enter pass phrase for cas.yz.yamagata-u.ac.jp-3.key:(パスフレーズを入力)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [GB]:JP ←JPと入力

State or Province Name (full name) [Berkshire]:Yamagata ←Yamagataと入力

Locality Name (eg, city) [Newbury]:Yamagata ←Yamagataと入力

Organization Name (eg, company) [My Company Ltd]:Yamagata University ←Yamagata Universityと組織名を入力

Organizational Unit Name (eg, section) []:. ←.と入力

Common Name (eg, your name or your server's hostname) []:cas.yz.yamagata-u.ac.jp ←サーバ名を入力

Email Address []:. ←.と入力

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:. ←.と入力

An optional company name []:. ←.と入力

2.3. サーバ証明書発行申請TSVファイルの作成

TSVツールの使い方に従ってTSVファイルを作成します。作成したTVSファイルはダウンロードしておきます。 →TSVツール2.4. サーバ証明書発行申請TSVファイルの送付

ダウンロードしたサーバ証明書発行申請TSVファイルを電子メールで下記に示す内容を工学部登録担当者に送付します。件名:【サーバ証明書発行申請】 --本文-- 利用管理者氏名: 利用管理者職名: 利用管理者Email: Common Name(1)*: Common Name(2)*: ・・・ Common Name()*: --ここまで-- *1つのTSVファイルで同時に複数のCommon Nameを申請するときは、Common Nameの行数を適宜追加してください。下記に工学部登録担当者の情報を示します。

工学部登録担当者: 伊藤智博 電子メールアドレス: tomohiro@yz.yamagata-u.ac.jpTSVファイルの情報を元に、工学部登録担当者から利用管理者およびCommon Nameの実在性確認が行われます。 その際に、電話等による問い合わせがある可能性がありますので、ご了承ください。

3. サーバ証明書の証明書更新申請手続き

サーバ証明書の発行手続きを同様に、鍵ペア・CSRの作成をおこなってください。TSVファイルを作成するときに、TSVファイル種別のリストボックスは更新申請TSV

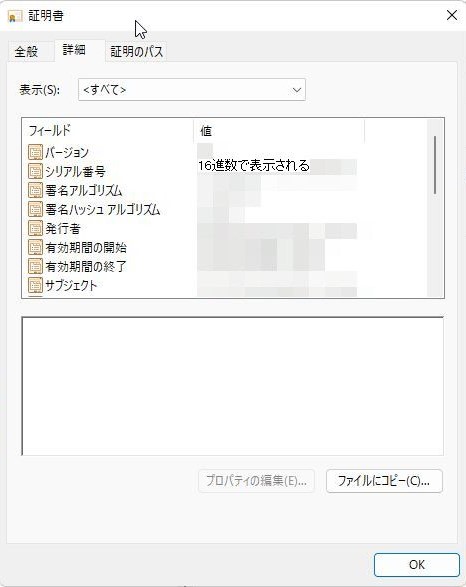

を選んでください。このとき、失効対象証明書シリアル番号は16進数から10進数に変換したもの記述してください。

失効対象証明書シリアル番号の確認は、証明書をダウンロードして頂き、ファイルを開くことで以下の画像のように確認することができます。

そのほかのTSVファイルの内容に関しては、5-3-2. サーバ証明書更新申請TSVファイル形式をご確認ください。

4. サーバ証明書の証明書失効申請手続き

準備中です。

参考資料

-

SSLサーバ証明書とは | symantec.com,

http://www.symantec.com/

ja/ (2015-01-23 参照).jp/ ssl-certificates/ -

SSLサーバー証明書 - セコムトラストシステムズ,

https://www.secomtrust.net/

service/ (2015-01-23 参照).pfw/ -

SHA-1からSHA-2へ移行 - symantec.com,

http://www.symantec.com/

ja/ (2015-01-23 参照).jp/page.jsp?id=ssl-sha2-transition -

SHA-1証明書の受付終了とSHA-2証明書への移行について -サイバートラスト株式会社-,

https://www.cybertrust.ne.jp/

ssl/ (2015-01-23 参照).sureserver/ sha1ms.html -

SHA-2対応SSLサーバー証明書のセコムパスポート for Web SR3.0【セコム】,

https://www.secomtrust.net/

service/ (2015-01-23 参照).pfw/ pfw_service/ sr30.html